Организация VXLAN-туннеля между проектами Openstack

vxlan

Unicast (не подходит нам)

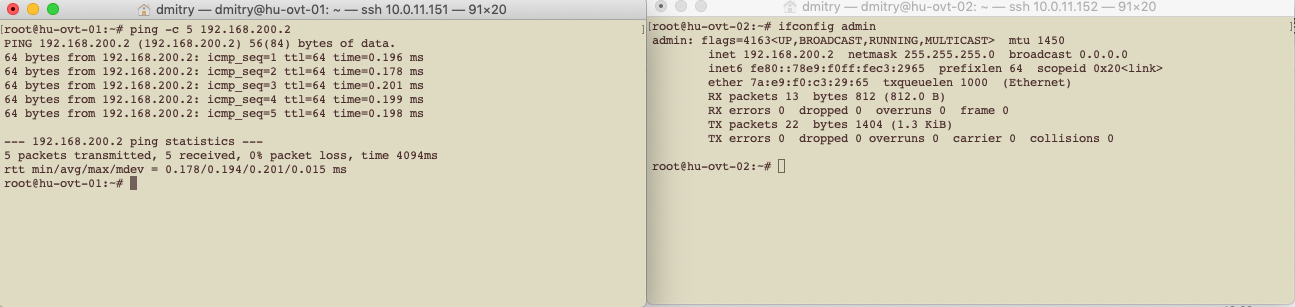

Первый узел:

ip link add admin type vxlan id 2048 dev br-int dstport 0

bridge fdb append to 00:00:00:00:00:00 dst 10.0.11.152 dev admin

ip addr add 192.168.200.1/24 dev admin

ip link set up dev admin

Второй узел:

ip link add admin type vxlan id 2048 dev br-int dstport 0

bridge fdb append to 00:00:00:00:00:00 dst 10.0.11.151 dev admin

ip addr add 192.168.200.2/24 dev admin

ip link set up dev admin

Но, вот вам вариант связывать два локейшина, два ЦОДа между собой

Multicast (VXLAN)

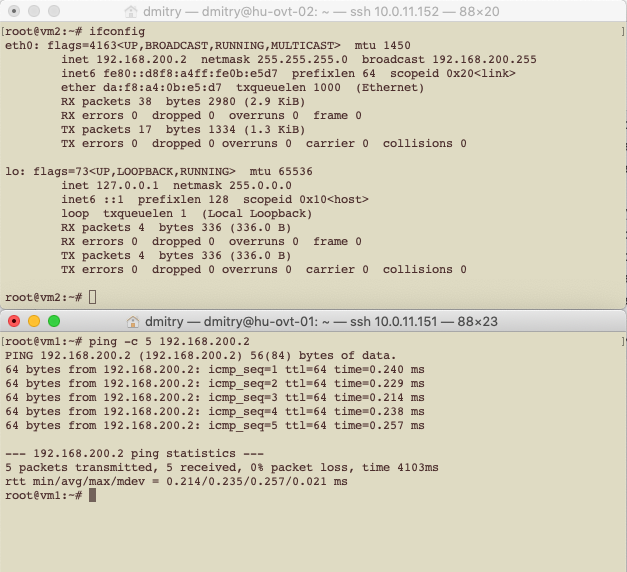

на хосте 1 (10.0.11.151), для vm1

ip link add vxlan2048 type vxlan id 2048 dstport 4789 local 10.0.11.151 group 224.0.0.0 dev br-int ttl 5

brctl addbr br2048

brctl addif br2048 vxlan2048

brctl stp br2048 off

ip link set up dev br2048

ip link set up dev vxlan2048на хосте 2 (10.0.11.152), для vm2

ip link add vxlan2048 type vxlan id 2048 dstport 4789 local 10.0.11.152 group 224.0.0.0 dev br-int ttl 5

brctl addbr br2048

brctl addif br2048 vxlan2048

brctl stp br2048 off

ip link set up dev br2048

ip link set up dev vxlan2048

Это vxlan поверх существующей подсети внутри подсети 10.0.11.0/24 создается VXLAN туннель на уровне физики.

VLAN теперь не нужен под сеть management.

Берется коммутатор, втыкаются в него провода и все.

У нас может быть 2 vlan, 1 с белой адресацией, 1 с серой, с разными маршрутами по умолчанию и без настроек коммутатора.

Сеть провайдер нужна. Если их нужно две - то придется как то делить…хотя, может и это можно будет разрулить.

Сейчас мы можем спрятать сеть управления (management).

В этой конфигурации, VM даже свой хост не видит.